Енцриптион вирус: како га уклонити и опоравити шифриране датотеке

Чињеница да је интернет пун вируса данас не изненађује. Многи корисници перципирају ситуације везане за њихов утицај на систем или личне податке, благо речено, гледајући кроз прсте, али само док вирус вирусне енкрипције није посебно инсталиран у систему. Како излијечити и дешифрирати податке похрањене на тврдом диску, већина обичних корисника не зна. Дакле, овај контингент и "проведен" на захтјевима које су изнијели нападачи. Али да видимо шта се може урадити ако се открије таква претња или да се спречи њено продирање у систем.

Шта је вирусна шифра?

Овај тип претње користи стандардне и нестандардне алгоритме шифровања датотека који потпуно мењају њихов садржај и блокирају приступ. На пример, биће апсолутно немогуће отворити шифровану текстуалну датотеку за читање или уређивање, као и за репродукцију мултимедијалног садржаја (графика, видео или аудио). Чак ни стандардне акције за копирање или померање објеката нису доступне.

Софтвер самог вируса је алат који шифрује податке на такав начин да није увек могуће обновити њихово првобитно стање чак и након уклањања претње са система. Обично ови злонамерни програми креирају сопствене копије и депонују се у систему веома дубоко, тако да се вирусни енкрипцијски фајл може потпуно уклонити. Деинсталирањем главног програма или брисањем главног дела вируса, корисник се не ослобађа утицаја претње, да не спомињемо опоравак шифроване информације.

Како претња улази у систем?

По правилу, претње овог типа су углавном усмјерене на велике комерцијалне структуре и могу продријети кроз рачунаре путем е-маил програма када запосленик отвори наводно приложени документ е-поште, који је, рецимо, додатак споразуму о сарадњи или план набавке робе (комерцијални предлози са инвестицијама из сумњивих извора - први пут за вирус).

Проблем је што се вирус за шифровање на машини која има приступ локалној мрежи може прилагодити, креирајући сопствене копије не само у мрежном окружењу, већ и на администраторском терминалу, ако нема потребне алате за заштиту у виду антивирусног софтвера, фиревалл или фиревалл.

Понекад такве претње могу продријети у компјутерске системе обичних корисника који, у великој мјери, не занимају уљезе. То се дешава у тренутку инсталације неких програма преузетих из сумњивих интернетских ресурса. Многи корисници игноришу упозорења система за заштиту од вируса на почетку боот-а, а током инсталације не обраћају пажњу на предлоге инсталирања додатног софтвера, панела или плуг-инова за прегледаче, а затим угризу лактове, како кажу.

Врсте вируса и неке историје

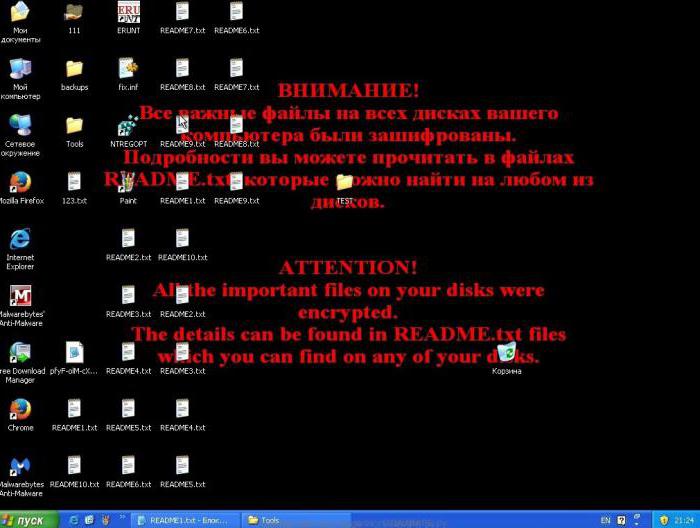

У основи, претње овог типа, посебно најопаснији вирус шифровања Но_море_рансом, класификују се не само као алати за шифровање података или блокирање приступа њима. У ствари, све такве злонамерне апликације су рансомваре. Другим ријечима, нападачи захтијевају одређени мито за дешифровање информација, с обзиром да без почетног програма тај процес неће бити могућ. Делимично онако како јесте.

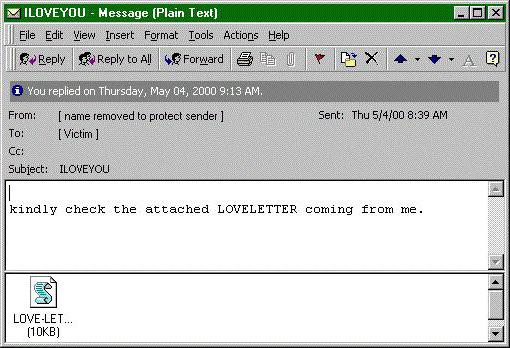

Али ако се упустите у причу, можете видјети да је један од првих вируса овог типа, иако не зарађује новац, био срамотни апплет И Лове Иоу, који је потпуно шифрирао мултимедијалне датотеке (углавном глазбене пјесме) у корисничким системима. Дешифровање датотека након вирусног шифровања у то време било је немогуће. Сада се са овом претњом можете борити против елементарних.

Али развој самих вируса или алгоритми за шифровање који се користе не вреде. Оно што недостаје код вируса су КСТБЛ, ЦБФ, Бреакинг_Бад, паицрипт@гмаил.цом и много других гадних ствари.

Методе утицаја на корисничке датотеке

И ако је до недавно већина напада вршена користећи РСА-1024 алгоритме засноване на АЕС енкрипцији са истом дубином бита, исти вирус Но_море_рансом представљен је данас у неколико интерпретација користећи кључеве за шифровање засноване на РСА-2048 технологији, па чак и РСА-3072.

Проблеми декодирања кориштених алгоритама

Невоља је у томе што су модерни системи дешифровања у таквој опасности немоћни. Дешифровање датотека након што је вирус шифровања базиран на АЕС256 још увек некако подржан, и под условом да кључ има већу дубину бита, скоро сви програмери једноставно слежу раменима. То је, иначе, званично потврђено од стране стручњака из Касперски Лаб-а и Есета.

У најпримитивнијој верзији, корисник који је контактирао службу за подршку позван је да пошаље шифровану датотеку и њен оригинал за поређење и даље операције да би одредио алгоритам шифровања и методе опоравка. Али, у правилу, у већини случајева то не функционише. Међутим, вирус за шифровање може дешифровати саме фајлове, како се верује, под условом да се жртва слаже са условима нападача и да плаћа одређену количину новца. Међутим, такав приступ подиже легитимне сумње. И ево зашто.

Вирус енкрипције: како излијечити и дешифрирати датотеке и може ли се то учинити?

Наводно, након плаћања, хакери активирају дешифровање путем удаљеног приступа свом вирусу, који се налази у систему, или путем додатног аплета, ако је тело вируса уклоњено. Изгледа више него сумњиво.

Желео бих да напоменем чињеницу да је интернет пун лажних порука које, како кажу, исплаћују потребан износ, а подаци су успешно враћени. Све је то лаж! А истина је - где је гаранција да се након што се исплата вирус поново не активира? Разумевање психологије провалника није тешко: ако платите једном, платит ћете поново. А ако говоримо о посебно важним информацијама, као што су специфични комерцијални, научни или војни развој, власници таквих информација су спремни платити онолико колико желе, све док документи остану сигурни и здрави.

Прво средство за елиминисање претње

Таква је природа енкрипцијског вируса. Како излијечити и дешифрирати датотеке након излагања пријетњи? Нема шансе, ако нема доступних алата, који такође не помажу увек. Али можете покушати.

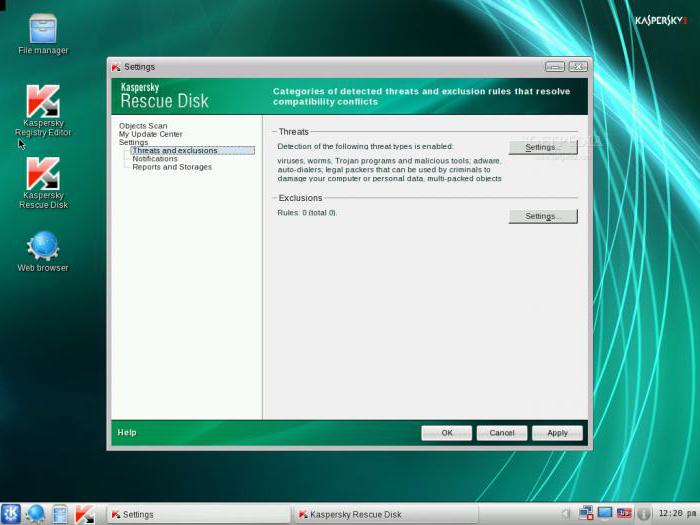

Претпоставимо да се крипто вирус појавио у систему. Како излечити заражене датотеке? Прво, требало би извршити дубинско скенирање система без употребе СМАРТ технологије, која омогућава откривање претњи само ако су боот сектори и системске датотеке оштећени.

Препоручује се да се не користи постојећи регуларни скенер, који је већ пропустио претњу, већ да се користе преносиви програми. Најбоља опција би била да се покрене са Касперски Ресцуе Диск-а, који се може покренути и пре него што се покрене оперативни систем.

Али ово је само пола битке, јер се на овај начин можете ослободити самог вируса. Али са декодерима ће бити теже. Али о томе касније.

Постоји још једна категорија у којој вируси енкрипције падају. Како ће се дешифровати информације ће се посебно издвојити, али за сада се осврћемо на чињеницу да оне могу постојати потпуно отворено у систему у форми службено инсталираних програма и апликација (дрскост нападача не познаје ограничења, јер се пријетња не покушава ни прикрити).

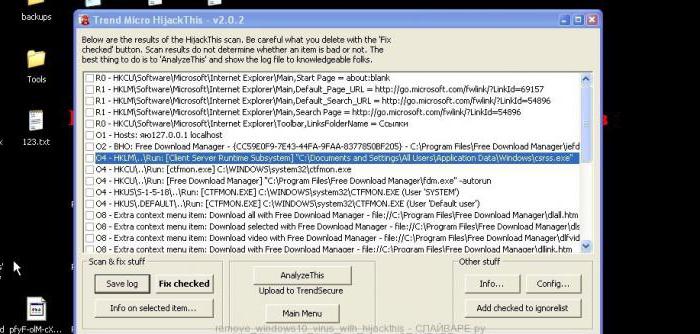

У том случају треба да користите одељак програма и компоненти где се врши стандардно брисање. Међутим, морате обратити пажњу на чињеницу да стандардни програм за деинсталирање Виндовс система не уклања све програмске датотеке у потпуности. Конкретно, вирус шифровања откупнине је у стању да креира сопствене фасцикле у директоријумима роот система (обично су то Цсрсс директоријуми, где је присутна извршна извршна датотека цсрсс.еке). Виндовс, Систем32 или кориснички директоријуми (Корисници на системском диску) су изабрани као главна локација.

Поред тога, вирус за шифровање Но_море_рансом пише сопствене кључеве у регистар као везу са званичним системским сервисом. Цлиент Сервер Подсистем Рунтиме, који за многе доводи у заблуду, јер би ова услуга требала бити одговорна за интеракцију клијентског и серверског софтвера. Сам кључ се налази у фолдеру Рун, до којег се може доћи преко гране ХКЛМ. Јасно је да ће брисање таквих кључева морати бити ручно.

Да би вам било лакше, можете користити услужне програме као што су иОбит Унинсталлер, који аутоматски претражују резидуалне датотеке и кључеве регистра (али само ако се вирус сматра инсталираном апликацијом у систему). Али ово је најлакша ствар.

Решења која нуде програмери антивирусног софтвера

Верује се да је дешифровање вируса енкрипције извршено коришћењем специјалних услужних програма, иако са технологијом са кључем од 2048 или 3072 бита, није вредно рачунати на њих (осим тога, многи од њих бришу фајлове након дешифровања, а затим враћене датотеке нестају због присуство вируса који раније није уклоњен).

Ипак, можете покушати. Од свих програма је да обезбеди РецторДецриптор и СхадовЕкплорер. Сматра се да до сада ништа није створено. Међутим, проблем може бити и чињеница да када покушате да користите декодер, не постоји гаранција да се излечене датотеке неће избрисати. То јест, ако се у почетку не ријешите вируса, сваки покушај дешифровања ће бити осуђен на неуспјех.

Поред брисања шифрованих информација, може доћи до смртоносног исхода - цео систем неће функционисати. Поред тога, модерни вирус за шифровање може да утиче не само на податке ускладиштене на чврстом диску рачунара, већ и на датотеке у њему цлоуд стораге. И не постоје решења за опоравак информација. Поред тога, како се испоставило, у многим услугама су предузете недовољно ефикасне мере заштите (исти уграђени у Виндовс 10 ОнеДриве, који је изложен директно из оперативног система).

Основно решење проблема

Као што је већ јасно, већина модерних метода не даје позитиван резултат када су заражени таквим вирусима. Наравно, ако постоји оригинал оштећене датотеке, можете је послати на преглед у антивирусну лабораторију. Међутим, веома озбиљне сумње су проузроковане и чињеницом да ће обичан корисник креирати резервне копије података које, када се складиште на хард диску, могу бити изложене и злонамјерном коду. А чињеница да, како би се избегли проблеми, корисници копирају информације на преносиве медије, не говоримо уопште.

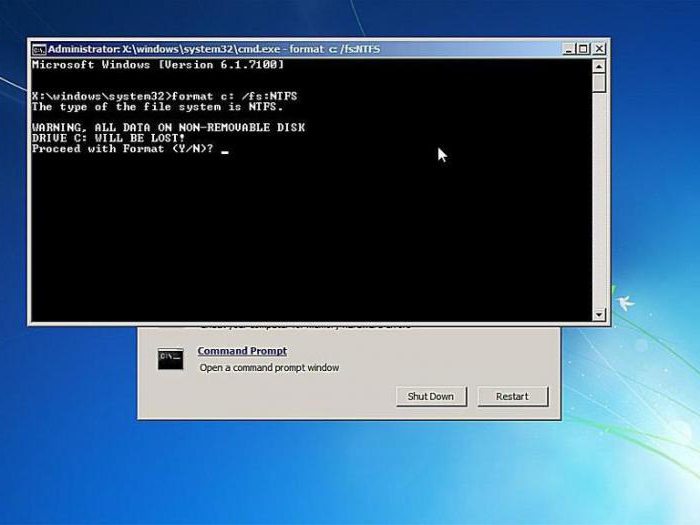

Дакле, за кардинално решење проблема, закључак се сугерише: потпуно обликовање хард диска и свих логичких партиција са брисањем информација. Шта да радим? Морат ћете донирати ако не желите да се вирус или његова само-спремљена копија поново активирају у систему.

Да бисте то урадили, не би требало да користите алатке самих Виндовс система (што значи форматирање виртуелних партиција, пошто ће забрана бити издата када покушате да приступите системском диску). Боље је користити дизање са оптичких медија као што су ЛивеЦД или инсталационе дистрибуције, на пример, креиране помоћу услужног програма Медиа Цреатион Тоол за Виндовс 10. т

Пре форматирања, ако је вирус уклоњен из система, можете покушати да вратите интегритет системских компоненти преко командне линије (сфц / сцаннов), али у смислу дешифровања и откључавања података, то неће имати ефекта. Зато формат ц: - једино исправно могуће рјешење је да ли вам се то свиђа или не. То је једини начин да се у потпуности ријешимо пријетњи овог типа. Авај, нема другог начина! Чак је и третман са стандардним производима које нуди већина антивирусних пакета немоћан.

Уместо поговора

Што се тиче очигледних закључака, може се само рећи да не постоји јединствено и универзално решење да се елиминишу последице таквих претњи (нажалост, али то потврђују већина програмера антивирусног софтвера и криптографских стручњака).

Остаје нејасно зашто су се појавили алгоритми засновани на 1024-, 2048- и 3072-битном енкрипцији, који су прошли они који су директно укључени у развој и имплементацију таквих технологија? Заиста, до данас, најперспективнији и најзаштићенији алгоритам је АЕС256. Обавештење! 256! Овај систем, како се испоставило, није добар за модерне вирусе. Шта да кажем о покушају дешифровања њихових кључева?

У сваком случају, избегавање увођења претње у систем може бити прилично једноставно. У најједноставнијем случају, скенирајте све долазне поруке са прилозима у програму Оутлоок, Тхундербирд и другим клијентима е-поште са антивирусом одмах након пријема и ни у ком случају не отварајте прилоге до краја скенирања. Требало би да пажљиво прочитате и предлоге за инсталирање додатног софтвера током инсталације неких програма (обично су написани у врло малом тиску или прерушени у стандардне додатке као што је ажурирање Фласх Плаиер-а или нешто друго). Мултимедијалне компоненте се најбоље ажурирају преко званичних сајтова. То је једини начин да се бар некако спријечи продор таквих пријетњи у ваш властити систем. Последице могу бити потпуно непредвидиве, с обзиром да се вируси овог типа тренутно шире у локалној мрежи. А за компанију такав преокрет догађаја може се претворити у прави колапс свих подухвата.

Коначно, администратор система не би требао бити у стању мировања. Заштита софтвера у овој ситуацији је боље искључити. Исти фиревалл (фиревалл) не би требало да буде софтвер, већ „ирон“ (наравно, са пратећим софтвером). Наравно, штедња новца за куповину антивирусних пакета такође није исплатива. Боље је купити лиценцни пакет, него инсталирати примитивне програме који наводно пружају заштиту у реалном времену само од ријечи девелопера.

Ако је претња већ ушла у систем, редослед акција треба да укључи уклањање самог вируса и тек онда покуша дешифровати оштећене податке. У идеалном случају, потпуно форматирање (напомена, не брза са брисањем табеле садржаја, односно пуна, пожељно са враћањем или заменом постојећег система датотека, покретачким секторима и записима).